Wie glaubwürdig ist eigentlich Politik, wenn eine alternativlose™ sicherheitspolitische Maßnahme ohne die, ein wahres Sodom und Gomorra auf Erden in Deutschland droht, als Währung eines Tauschhandels gegen eine andere alternativlose™ sicherheitspolitische Maßnahme dient, ohne deren Durchsetzung die Reiter der Apokalypse quasi schon ihre Pferde satteln?

Versetzen wir uns mal für eine Minute in eine Welt, in der die Bekämpfung von Darstellungen von Kindesmissbrauch nicht nur Vorwand sondern tatsächlicher Grund für die Forderung nach der Etablierung einer Zensurinfrastruktur ist. So schwierig ist das gar nicht, denn vordergründig wird die Debatte um Internet-Sperren mit dieser Vorstellung geführt und ist damit Teil unserer Realität. In dieser Welt wird sich darum gestritten welche der beiden Maßnahmen (Löschen oder Sperren) effizienter ist. Die Effizienz wird zur Zeit wesentlich daran festgemacht, wie viel Prozent der entdeckten und gemeldeten Webseiten nach einer, zwei, drei oder mehr Wochen noch abrufbar sind. Während Gegner von Internet-Sperren gute Erfolge, sprich eine hohe Effizienz, aus den Statistiken herauslesen, interpretieren die Befürworter die vorliegenden und zum Teil selbst ermittelten Zahlen als Beweis für die Ineffizienz des Löschens. In der Gegenrechnung wären also durch Sperren innerhalb von 24 Stunden nahezu 100 Prozent der Webseiten in Deutschland nicht mehr abrufbar. Im Hinblick auf die Effizienz steht der Sieger beider Maßnahmen also fest.

Allerdings mutet diese Definition von Effizienz in unserer ach so globalisierten Welt geradezu klein-geistig und anachronistisch an. Während global, international, multilateral etc. zum Grundvokabular politischer Reden geworden ist, Bildungs- Umwelt- und ganz vorne Wirtschaftspolitik heute kaum noch ausschließlich nach nationalen Gesichtspunkten gestaltet wird, stellt sich eine Frage: Wie kommt es bei einem so wichtigen Thema wie dem Schutz von Kindern dazu, dass man zwar die Welt im Blick hat, sich aber mit seinem Handeln auf den Wirkungsbereich des eigenen Grundgesetzes zurück ziehen will?

Ändert man den Effizienzbegriff hin zu einer globalen Betrachtungsweise, dann stellen sich Internet-Sperren als drastische Verlierer heraus. Kommen die zuständigen Behörden zweier Länder (ein meldendes Land und das Land in dem gehostet wird) zu dem Schluss, dass eine Webseite Darstellungen von Kindesmissbrauch bereitstellt und somit gelöscht werden muss, dann stehen diese Inhalte an dieser Stelle dem pädophilen Anteil von rund einer Milliarde Internetnutzer nicht mehr zur Verfügung. Wird die gleiche Webseite hingegen nur in Deutschland gesperrt, dann betrifft dies den pädophilen Anteil von maximal 60 Millionen Internetnutzern, der Rest der pädophilen Welt kann weiterhin auf die Inhalte zugreifen. Welcher Vorgang nun schneller durchzuführen ist, spielt dabei keine Rolle mehr. Selbst wenn man die Geschwindigkeit mit berücksichtigt, können Internet-Sperren nicht mehr als Sieger aus dieser Effizienzbetrachtung hervorgehen, weil sie im Hinblick auf die Reichweite gnadenlos verlieren. „Sperren bis Löschen“ wäre in diesem Zusammenhang übrigens nur eine Möglichkeit eine schwache Leistung der jeweiligen Behörden zu vertuschen. Nimmt man nun noch hinzu, dass die fallbezogene und allgemeine bilaterale Zusammenarbeit bei der Löschung von Missbrauchsdarstellungen einen positiven moralischen Einfluss – auf das was man im jeweiligen Kulturkreis überhaupt als Kindesmissbrauch betrachtet – haben kann, dann packt man das Problem gleichzeitig noch etwas weiter in Wurzelnähe an, statt diese kulturellen Unterschiede einfach nur als gegeben hinzunehmen. Multilaterale Verhandlungen insbesondere bei unterschiedlichen Rechtsauffassungen (Wobei ich mich frage, ob nicht bereits ein relativ weitreichender Konsens bezüglich der der Ächtung von Missbrauchsdarstellungen angenommen werden kann.) sind sicherlich alles andere als leicht, aber das sollte kein Grund sein, sich gerade in dieser Sache auf eine nationale Sicht zu beschränken. Zumal bei der Bekämpfung des tatsächlichen Missbrauchs entsprechend gute Kontakte ins Ausland von Vorteil sind, weil eine Scheuklappenpolitik hier einfach nicht weiterhilft.

Die Minute ist um. Zurück in die Realität, zurück in eine Welt in die Missbrauchsdarstellungen weiterhin nur als Vorwand missbraucht werden und der Streit um die Effizienz nichts anderes als eine Scheindebatte ist, welche die wahren Beweggründe hinter einer Fassade dramatischer Rhetorik verstecken soll.

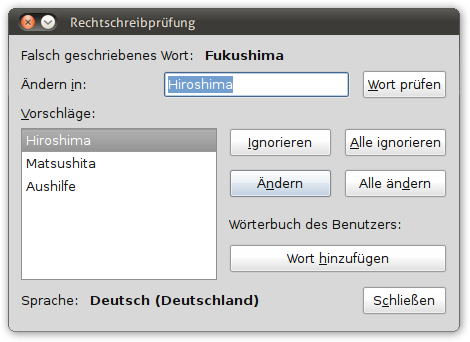

Mit deutschem Wörterbuch schlägt Hunspell vor, das Wort „Fukushima“ in „Hiroshima“ zu ändern.

Bei derartig makaberen Korrekturvorschlägen, möchte man einfach, dass die Rechtschreibprüfung lediglich das Wort nicht kennt und nicht plötzlich prophetische Fähigkeiten erlangt hat.

Rund sieben Jahre nachdem die Europäische Kommission erstmals wettbewerbswidriges Verhalten seitens Microsoft festgestellt und in der Zwischenzeit Strafzahlungen in Höhe von 1,68 Milliarden Euro verhängt hat, muss man sich jetzt in Deutschland beim Auswärtige Amt eingestehen, dass man sich trotz vorbildlichen Einsatzes von Alternativsoftware, immer noch nicht aus den Abhängigkeiten vom Monopolisten befreien kann … oder will?

Wenn es zur Zeit ein gehyptes Thema in der IT-Welt gibt, dann ist es sicher „Cloud Computing“. Alles wird in die Cloud geladen oder über die Cloud abgewickelt – Cloudsourcing ist der Trend. Der Hype dürfte seinen Zenit zwar mittlerweile überschritten haben, dennoch wird uns das Thema höchstwahrscheinlich noch einige Zeit begleiten. Dass der Hype langsam abebbt merkt man unter anderem daran, dass sich bei Nachrichten mit Cloud-Computing-Bezug auf den einschlägigen IT-Webseiten, die Kommentare der IT-Foren-Experten mehren, die dem Cloud Computing ein unrühmliches Ende prophezeien: „Cloud Computing sei das neue SOA und in Kürze wird sich das alles in Wohlgefallen auflösen – die Cloud wird also abregnen und es bleibt der strahlend blaue IT-Himmel.” Aber ist das wirklich der deterministische Lauf der Dinge?

Im Anfang war das Wort

Betrachtet man die aktuelle Nachrichtenpräsenz des letzten großen IT-Hypes SOA, dann ist es damit nicht besonders weit her. Vor wenigen Jahren war alles noch irgendwie SOA, wessen Systeme keine serviceorientierte Architektur hatten, der gehörte zum alten Eisen. Heute wird wenig und wenn dann relativ nüchtern über SOA berichtet. Auf der anderen Seite finden sich jedoch serviceorientierte Architekturen als Grundlage vieler Systeme und sind fester Bestandteil von Geschäftsprozessen. Nahezu jeder API populärer Webdienste, liegen Webservices als Ausprägung einer SOA zugrunde. Geblieben ist die Essenz, also die Technik oder das Paradigma, welches hinter dem Hype steckte.

Im Anfang war die Tat

Seltsamerweise existiert diese Essenz oder zumindest deren Grundlage oft schon lange vor dem Hype. Was den „IT-Experten“ einen Anreiz liefert, sich bei ihrer „Kritik“ besonders zu echauffieren. Techniken wie CORBA oder RPC beispielsweise existierten schon lange bevor jemand in der IT von Serviceorientierung sprach. SETI@home oder Folding@Home verteilten ihre Rechenaufgaben bereits rund 10 Jahre bevor jemand auf die Idee kam, die symbolische Darstellung (eine Wolke) für etwas nicht näher im Diagramm Spezifiziertes, wie etwa das Internet, als Schlagwort für einen Ansatz zu verwenden, wie man mit vernetzten Ressourcen umgehen kann. Doch wie kommt es dann plötzlich zum Hype?

Im Anfang war die Kraft

Was ein im Kern eigentlich völlig trockenes und zuweilen langweiliges Thema zu einem Hype macht, der sich schließlich auch im Mainstream manifestiert, ist in erster Linie ein einprägsamer und pragmatisch wirkender Begriff. Einmal geprägt erschwert er zuerst und vereinfacht dann massiv die Kommunikation. Wo anfangs wenig Inhalt vermutet wird, bildet sich aus einem weichen Kern zuerst eine vage Vorstellung und letztendlich ein greifbares Thema. Ein Hype lenkt schließlich die Aufmerksamkeit auf ein Themenfeld. Die betroffenen ITler haben einen griffigen Namen (was im Zusammenhang mit der Cloud zugegebenermaßen etwas widersprüchlich wirkt) der einen Blumenstrauß von Techniken und Herangehensweisen beschreibt mit denen sie sich einmal befassen sollten. Die Medien können – in der Regel völlig überhöht – über einen Trend in der IT-Welt berichten, der sich mit einem einzigen Wort bezeichnen lässt, ohne dabei zu sehr auf die Hintergründe eingehen zu müssen.

Am Ende ist der Sinn

Und am Ende des Hypes bleibt idealerweise etwas übrig, das das bereits Dagewesene systematisiert, sinnvoll ergänzt und fortan dabei hilft Aufgaben besser oder eleganter zu lösen. Besser und eleganter als die etablierten Ansätze derjenigen, die einem solchen Hype überhaupt nichts abgewinnen wollen, sondern damit beschäftigt sind, ihre verbalen Messer für den nächsten Hype zu wetzen.

Cloud Computing ist wirklich eines der neuen SOAs.

Vanilleeis gehört zweifelsfrei zu Deutschland. Schokoladeneis gehört zweifelsfrei zu Deutschland. Das ist unsere vanillig-schokoladige Geschichte. Aber Erdbeereis gehört inzwischen auch zu Deutschland.

Läge der Tag der deutschen Einheit in den Sommermonaten, hätte der Bundespräsident sicher diesen wichtigen Aspekt des Lebens herausgegriffen.

Eine Gruppe verrückter Lobbyisten versucht im Auftrag eines geheimen Unternehmensnetzwerkes ein Biotop juristischen Feuchttraumklimas zur Aufzucht vom Aussterben bedrohter Urzeitmonster zu erschaffen. Mit Hilfe korrupter Politiker, soll – gegen den Widerstand Tausender – durch gezielte Manipulationen eine Neudefinition der Marktmechanismen geschaffen werden. Als man merkt, dass durch die Errichtung der restriktiven Rahmenbedingungen (Leistungsschutzrechte, ACTA, Softwarepatente etc.) das filigrane Gleichgewicht des Ökosystems aus den Fugen gerät, ist es auch schon zu spät. Durch die einseitige Ausrichtung der Bedingungen zugunsten der Riesensaurier lässt sich die Ausrottung der mannigfaltigen Mikrofauna nicht mehr aufhalten – das System kollabiert. Schließlich zollt der, an fetthaltige Nahrung gewöhnte, Metabolismus seinen Tribut und die archaischen Monster erliegen der Kalorienarmut der verbleibenden Nahrung und der Monotonie ihres tristen Daseins.

Kritik

Was anfangs wie ein feinsinniger und spannender Thriller daherkommt, entpuppt sich schnell als widerwärtiger Splatterstreifen. Scheinen die intelligenten Argumentationen des Widerstands anfänglich noch eine spannende Wendung zu versprechen, offenbart die plumpe Fehlinterpretation des Begriffs „Marktversagen“ durch die Gegenseite, die konzeptionellen Schwächen des Drehbuchs. Als Zuschauer möchte man die, in Anbetracht des absehbaren Ausgangs langweiligen, repetitiven Äußerungen der leihenhaft dargestellten Unternehmens- und Behördensprecher am liebsten überspringen. Zwar wünscht man sich am Ende einerseits eine Fortsetzung, die darstellt wie die Gerechtigkeit den Irrsinn besiegt, auf der anderen Seite bleiben jedoch die Zweifel an der Sinnhaftigkeit des Gezeigten und man ist froh wenn das Drama endlich ein Ende hat.

Möchte man ein Verzeichnis – zum Beispiel ein einfaches Administrationsmenü – mit einem Passwortschutz versehen ohne dabei eine überdimensionierte ACL zu bemühen, bieten sich die meist mitgelieferten Möglichkeiten des Apache-HTTP-Servers an. Allerdings ist es durch den Einsatz von CMS, Frameworks und mod_rewrite mittlerweile fast der Regelfall, dass vermeintliche Verzeichnishierarchien im URL nicht mit einer „physischen“ Verzeichnisstruktur im Dateisystem des HTTP-Servers korrespondieren und somit nicht möglich einfach eine entsprechende .htaccess-Datei in ein Verzeichnis zu legen. Wie man einen derartigen Passwortschutz dennoch relativ einfach realisiert, möchte ich nachfolgend kurz beschreiben.

Der gute alte Passwortschutz

Möchte man den URL http://example.com/admin/ mit einem Passwortschutz versehen und das Verzeichnis existiert tatsächlich im Dateisystem, reicht es eine .htaccess-Datei mit dem folgenden Inhalt in diesem Verzeichnis anzulegen (Vorausgesetzt eine entsprechende Passwort-Datei existiert):

AuthType Basic

AuthName "Anmeldung erforderlich"

AuthUserFile /Pfad/zu/Passwort-Datei

Require valid-user

Dies ist eine leichte Übung und die Vorgehensweise lässt sich auch in der Dokumentation des Apache-HTTP-Servers nachlesen.

Zugriffs-URI-basierter Passwortschutz

Gibt es das vermeintliche Verzeichnis allerdings gar nicht im Dateisystem, sondern existiert dieses nur in Rewriting-Regeln, dann fehlt schlichtweg der Ort um die entsprechende .htaccess-Datei abzulegen. Dies ist aber auch nicht zwingend notwendig, da man den Apachen mithilfe des Moduls SetEnvIf trotzdem dazu überreden kann, das „Geisterverzeichnis“ über die Abfrage von Zugangsdaten zu schützen. Dazu legt man eine .htaccess-Datei mit dem folgenden Inhalt im Wurzelverzeichnis an, auf das http://example.com zeigt, bzw. ergänzt die gegebenenfalls schon Vorhandene:

AuthType Basic

AuthName "Anmeldung erforderlich"

AuthUserFile /Pfad/zu/Passwort-Datei

Require valid-user

SetEnvIf Request_URI "/admin" req_auth=1

Order Allow,Deny

Allow from all

Deny from env=req_auth

Satisfy any

Über die SetEnvIf-Direktive weist man den HTTP-Server zunächst dazu an, die Umgebungsvariable req_auth (diese kann auch anders genannt werden) zu setzen, sofern der Zugriffs-URI „/admin“ lautet. Im weiteren erlaubt man nun jedem den Zugriff (durch das Ablegen der .htaccess im Wurzelverzeichnis hätten wir sonst den Zugriff auf die komplette Website unterbunden) und verbietet den Zugriff, sofern die Umgebungsvariable req_auth gesetzt ist. Mit der abschließenden Satisfy-Direktive wird dafür gesorgt, dass es reicht, dass eine der beiden Bedingungen (req_auth nicht gesetzt oder angemeldeter Benutzer) erfüllt ist. Fertig. Freuen.

Nach aktuellen „Forschungsergebnissen“ der illustren SEO-Gemeinde wird es wahrscheinlich nicht unbedingt als optimal angesehen externe Links zu setzen, basierend auf meiner eigenen subjektiven Erfahrung, habe ich allerdings den Eindruck, dass es sich durchaus positiv auf das Surferlebnis und damit die Nutzerzufriedenheit auswirkt, wenn verlinkte Produktbezeichnungen oder Firmennamen auch tatsächlich zu der erwarteten externen Webseite führen.

Schaue ich mir beispielsweise diesen Golem-Artikel über Diaspora an, dann rechne ich eigentlich nicht damit, dass die ersten Nennungen von Facebook und Diaspora mit sogenannten „Specials“ zu diesen Begriffen verlinkt sind. Gerade bei einem Artikel zu einem Projekt, das der Inselwirtschaft sozialer „Netzwerke“ den Kampf ansagen will, wirkt eine derartige interne Verlinkung fast verstörend. Ein noch extremeres Beispiel ist das ansonsten wirklich umfangreiche und informative Handyportal inside-handy.de. Hier scheinen externe Links in den Artikeln völlig tabu zu sein.

Vermutlich ist es sogar kontraproduktiv für die Nutzerbindung, wenn der interessierte Leser einen kurzen Blick auf das betreffende Produkt, Projekt etc. werfen will, bevor er den Artikel weiter liest, sich dazu aber einer Suchmaschine bedienen muss, weil der vermeintliche externe Link eigentlich nur Suchmaschinenfutter ist. Denn hat der Leser erst einmal diverse Suchergebnisse zum Thema unter dem Mauszeiger, kann es ebenso gut sein, dass er sich die Informationen an anderer Stelle holt.

Wenn der eigentlich Artikel gut ist, dann erzielen die Links zu eigenen verwandten Themen auch am Ende des Textes ihre Wirkung. Eine Webpublikation mit journalistischem Anspruch, die Angst hat durch einen relevanten externen Link am Anfang seines Artikels den Leser zu verlieren, macht vermutlich ohnehin irgendetwas falsch.